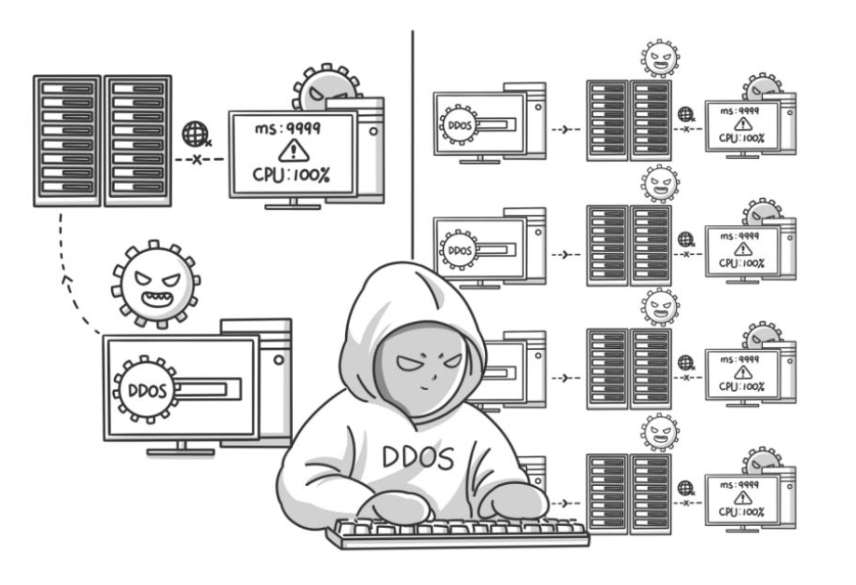

长期以来,DDOS攻击一直是在线类业务的心腹大患,包含带宽消耗、资源消耗和应用攻击三种重要类型。分别通过消耗带宽资源、消耗主机资源以及利用主机业务逻辑缺陷等手段,造成网络连接异常、服务器运行缓慢或访问无法响应等问题。越是热门的业务越容易遭受DDoS攻击,让各大企业在业务进行高峰骤然跌落,造成难以挽回的损失。

4种DDOS主要攻击手段:

1.SYN Flood的攻击原理及防护

SYN FILLD攻击是利用TCP协议的三次握手过程的DOS攻击(Dos和Ddos的区别),攻击者通过发送伪造的SYN请求, 使目标服务器队列沾满,阻止正常用户连接请求。

和死亡之 ping一样,SYN 洪水攻击也是一种协议攻击。SYN 洪水攻击的工作方式与ping 洪水攻击、UDP 洪水攻击和HTTP 洪水攻击等容量耗尽攻击不同。攻击者发起这些攻击的目的是利用尽可能多的带宽从网络中阻止目标。

攻击原理:

在正常情况下,TCP三次握手建立连接,客户端发送SYN请求建立连接

攻击者利用三次握手,伪造SYN请求,使服务器在半开连接中分配资源,发送SYN-ACK请求,由于源地址是伪造的,服务器无法收到对应的ACK,就无法响应其他用户的请求,每个未完成的连接会在服务器上保留一段时间,大概1分钟,保留阶段,服务器就无法处理其他请求了,如果流量足够大,资源就会耗尽。

如何防止ddos攻击?SYN攻击防护措施

1.设置SYN Cookies: 服务器每次接受到SUN请求会生成特定的Cookie,只有在收到合法的ACK时,才会建立实际的连接。

2.配置CDN5防火墙及IDS系统,对异常的流量的进行过滤,至于过滤规则可以参考CDN基于大数据制定的规则列表。

2. Flood的攻击原理及防护

HTTPS Flood攻击是一种特定类型的分布式拒绝服务(DDoS)攻击, 攻击者通过代理、僵尸主机或者直接向目标服务器发起大量的HTTPS连接,造成服务器资源耗尽,无法响应正常的请求。这类攻击称为HTTPS Flood攻击。

攻击原理:

攻击者伪造大量的GET或者POST请求服务器443端口,利用HTTPS在SSL和TLS握手加密解密的操作,来加速消耗资源。

如何防止ddos攻击?HTTPS Flood

防护措施:

1.接入Web应用防火墙(WAF),识别和阻止恶意请求,WAF能分析和根据设定的规则自动拦截。

2.速率限制,防止单个源发起多次请求及限定时间内的请求量。

3.UDP Flood的攻击原理及防护

UDP,即User Datagram Protocol(用户数据报协议),是一种无连接的传输层协议。它具有高效、快速的特点,被广泛应用于各种网络通信场景中,如在线游戏、视频流传输等。然而,正是由于 UDP 的无连接特性,也使得它容易被攻击者利用,发起 UDP Flood 攻击。在UDP Flood攻击中,攻击者可发送大量伪造源IP地址的小UDP包。UDP协议与TCP协议不同,是无连接状态的协议,并且UDP应用协议繁多且彼此差异大,

又是无连接状态的协议,不能像 TCP 攻击那样可以进行源认证,所以针对 UDP Flood 的防护非常困难。

攻击原理:

攻击者向目标服务器任意开放的UDP端口发送大量随机生成的数据包,让服务器无法处理所有请求而中断,而且UDP还可以通过发射放大技术增强,向DNS,NTP等发送请求,让响应流量无法返回给目标。

防护措施

通过分析到达服务器的UDP数据包特征(如内容、大小等),识别并过滤出异常流量。可以是手动配置的特征,如报文长度、源端口、目的端口、负载中的部分字段值等;也可以是动态学习的特征,借助 AI 技术高效识别并分类汇总 UDP 载荷,达到一定阈值后触发限速、阻断等防御动作。

4.ICMP Flood的攻击原理及防护

ICMP Flood 攻击是通过向目标发送大量的 ICMP Echo 请求(Ping)数据包,它是依靠IP协议来完成信息发送的,从体系结构上来讲,它位于IP之上,因为ICMP报文是承载在 IP 分组中的, 这也就是说,当主机收到一个指明上层协议为 ICMP 的 IP 数据报时,它会分解出该数据报的内容给 ICMP,就像分解数据报的内容给TCP和UDP一样。 与 UDP 洪水攻击类似,攻击者发送大量特殊构造的ICMP Echo请求到目标服务器,这类报文能够导致 IP 或者 ICMP 的处理失效或者崩溃。

攻击原理:

在ICMP洪水攻击中,攻击者通过向目标主机发送大量的ICMP Echo请求包(ping请求),通常是伪造的源IP地址,这使得目标主机忙于处理这些请求,从而消耗大量的系统资源(CPU和带宽)。当目标主机收到大量的ICMP请求时,可能会变得过载,从而无法响应合法用户的请求,甚至导致服务中断。

防护措施:

防护措施主要有:限制服务器每秒处理的 ICMP 请求数量,配置防火墙过滤过多的 Ping 请求,禁用外部网络对 ICMP Echo 请求的回应